[:fr]

Création de site Internet et impact de la Loi vie privée

De nombreux documents font référence à la commission de la vie privée en Belgique et la fameuse Loi vie privée.

On entend souvent parler dans le milieu professionnel de l’informatique de telle ou telle obligation liée à la commission de la vie privée et à la Loi vie privée. Il est, dès lors, important de connaître les obligations et les critères de l’utilisation, du traitement et de la sécurisation des données à mettre en place dans le cadre du développement d’applications commerciales.

Des notions tels que « une donnée à caractère personnel », « une personne concernée, « un traitement des données » sont à assimiler afin de mieux comprendre les obligations instaurées par le législateur.

La commission de la vie privée dispose d’un site qui répond à un certain nombre de questions de manière très pragmatique.

On peut notamment y lire:

Les données à caractère personnel sont des données concernant une personne directement ou indirectement identifiée ou identifiable. C’est du moins la définition d’une donnée à caractère personnel selon la Loi vie privée. Cette loi prévoit une protection spécifique de ces données lorsqu’elles sont traitées.

Par données à caractère personnel, nous entendons notamment : le nom d’une personne, une photo, un numéro de téléphone (même un numéro de téléphone au travail), un code, un numéro de compte bancaire, une adresse e-mail, une empreinte digitale, …

Source

Nous pouvons en conclure que très rapidement une application est amenée à détenir et sauvegarder des données à caractère personnel. Il ne faut pas nécessairement détenir un numéro de registre national mais un nom, adresse postale et adresse-email suffisent à être considérés comme des données à caractère personnel. Ces données sont typiquement présentes dans n’importe quel formulaire d’enregistrement présents sur un site web et donc se retrouvent automatiquement dans la base de données de l’application.

….la Loi vie privée n’est pas d’application lorsque des données sont collectées qui ne seront utiles qu’à des fins purement personnelles ou domestiques. C’est par exemple le cas d’un agenda électronique personnel ou un fichier d’adresses privé. Par ailleurs, les journalistes, les écrivains et les artistes sont dispensés de certaines obligations dans le cadre de la liberté artistique et journalistique.

Mention importante mais le cadre personnel ou domestique n’est pas d’application dans le cadre d’une application commerciale (par exemple e-commerce, formulaire d’enregistrement de clients,..).

Un traitement de données commence par la collecte de données. Mais avant de procéder à la collecte des données, le responsable du traitement doit déclarer ce traitement auprès de la Commission vie privée. Toutes les informations relatives à la déclaration sont disponibles dans la rubrique « déclaration ».

La déclaration du traitement est obligatoire.

Le responsable du traitement ne peut pas:

* Dire qu’il poursuit un certain but alors qu’il vise d’autres finalités avec les données collectées

* Agir à l’insu de la personne concernée. Si cette dernière effectue par exemple une commande via un site web et qu’elle est donc dans l’obligation de communiquer ses données à caractère personnel, ce site Internet doit prévoir une rubrique qui vous informe de ce qu’il va advenir de vos données. Cette rubrique est généralement appelée ‘privacy policy’). Il est donc très important que la personne concernée lise préalablement cette rubrique

La rubrique « privacy policy » où l’on mentionne l’utilisation des données, que l’on retrouve sur des sites d’e-commerce est donc une obligation légale.

On ne peut collecter des données à caractère personnel que si elles sont nécessaires pour atteindre l’objectif annoncé et si elles peuvent être pertinentes. Ainsi, un commerçant peut demander le nom et l’adresse de ses clients pour leur envoyer des factures ou les informer de ses activités commerciales. Toutefois, il n’a aucune raison valable de demander la date de naissance ou la profession de ses clients.

La pertinence des données, voilà une notion importante qui est fondamentale pour déterminer quelle information peut être collectée.

Le responsable du traitement ne peut traiter les données à caractère personnel (c à d les collecter, les utiliser, les gérer, les communiquer) que s’il répond à une série de conditions. Il ne peut pas collecter et utiliser les données à caractère personnel sans indiquer dans quel objectif précis il le fait. Le responsable doit définir cet objectif dès le départ, ce qui détermine le traitement ultérieur des données.

Le responsable ne peut pas poursuivre n’importe quel objectif. Le site de la commission de la vie privée détaille des exemples concrets qui ne sont pas autorisés. Par exemple:

- le club de fitness qui vend la liste de ses membres à une société qui propose des cures d’amaigrissement ;

- l’ophtalmologue qui communique le nom de ses patients à une société spécialisée dans la vente de lentilles de contact (a titre de comparaison : il peut en revanche transmettre ses dossiers à un confrère dont il voudrait connaître l’avis).

- ….

- La constitution d’un fichier reprenant des personnes qui approchent des soixante ans en vue de leur envoyer, lors de leur soixantième anniversaire, de la documentation sur une assurance obsèques « parce qu’il est temps d’y penser », n’est pas une finalité légitime. Le préjudice subi par ces personnes dans ce cas est indubitablement plus grand que l’intérêt commercial de la personne qui constitue le fichier.

Il est donc très important de spécifier l’utilisation des données, d’informer les personnes concernées et de collecter leur consentement.

…Il est très important de savoir qui la Loi vie privée désigne en tant que » responsable du traitement ». C’est en effet cette personne qui doit respecter quasiment toutes les obligations imposées par la loi vie privée. Si des difficultés se présentent, elle est donc responsable.

..

Une entreprise de surveillance peut recevoir une mission d’installation et de surveillance de caméras de surveillance de la part d’une chaîne de magasins. Attention : pour la Loi vie privée, le sous-traitant n’est pas la personne placée directement sous l’autorité d’un responsable du traitement et qui est donc mandatée pour traiter les données (comme p. ex. un employé d’une entreprise). Le sous-traitant est donc toujours une personne ou une instance externe.

Le responsable du traitement est donc « accountable » aux yeux de la loi et porte l’entière responsabilité que la Loi vie privée est correctement appliquée. Dans de nombreux case, une tâche est déléguée à un tiers: par exemple dans le cadre du développement d’une application web ou dans le cadre de l’installation de caméras de surveillance. Il est dès lors primordial d’être bien conseillé par ce tiers ou sous-traitant en question afin de respecter la législation en question et de ne pas se mettre en défaut pas rapport à la Loi vie privée.

Les informations sensibles

Les données visées sont : les données relatives à la race, aux opinions politiques, aux convictions religieuses ou philosophiques, à l’appartenance syndicale, à la santé, à la vie sexuelle, à des suspicions, des poursuites ou des condamnations pénales ou administratives. Des données interdites… Il est en principe interdit de collecter, d’enregistrer ou de demander communication de données telles que celles énumérées ci-dessus..

A quelques exception près (voir ce document p16), la législation est très claire sur les informations dites « sensibles ».

Veiller à la confidentialité des données

Le responsable du traitement doit veiller à ce que les personnes travaillant sous son autorité n’aient accès et ne puissent utiliser que les données dont elles ont besoin pour exercer leurs fonctions. Il n’est pas question de permettre aux membres du personnel d’avoir accès à des données qui ne leur sont pas nécessaires.

Veiller à la sécurité des données

Il est important de protéger les données contre une curiosité malsaine venant de l’intérieur ou de l’extérieur ou contre des manipulations non autorisées. Les risques de fuites et d’atteintes à l’intégrité des données sont trop réels de nos jours. Ces atteintes peuvent être accidentelles ou malintentionnées. Il est essentiel de prendre des mesures de sécurité pour protéger les données.

Plus les données en cause sont sensibles et les risques pour la personne concernée grands, plus importantes seront les précautions à prendre

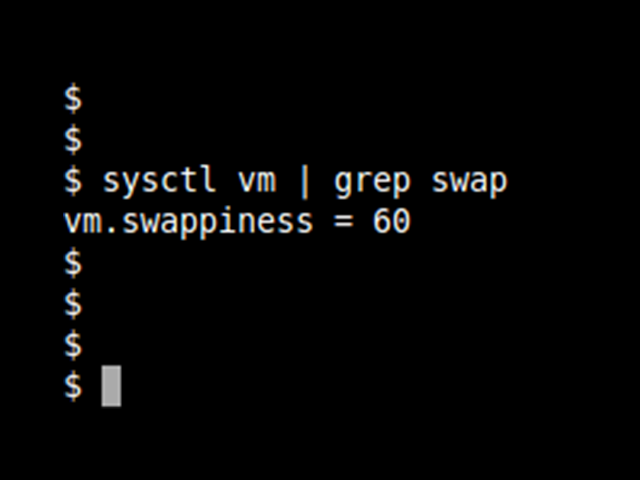

Des moyens techniques et non techniques sont à mettre en œuvre de manière obligatoire pour protéger les données. Un accès contrôlée à l’information, de l’encryption pour sécuriser le transport de l’information, des audit logs, des backups,.. font partie des nombreuses précautions et mesures à mettre en place pour sécuriser les données.

Transfert de données vers l’étranger

Les transferts de données personnelles entre pays membres de l’Union européenne sont désormais libres.

Contrairement à ce que l’on peut parfois lire, le transfert des données au sein de L’union européenne est libre et ne nécessite aucune autorisation supplémentaire.

[:en]

[:]